|

近来有发掘,一种专偷秘码、加密货币钱包及其他敏锐信息的Mac恶意软件,正经过谷歌宣传四处流窜,这已然是近几个月来第二次显现这种乱用广受欢迎的宣传平台来感染上网用户的状况了。看来,网上冲浪时得多加小心,别一不小心点了啥,个人信息就被“顺”走了!

安全机构Malwarebytes周一发掘,近期的有些宣传在推广Mac版的Arc浏览器。这款非传统浏览器去年7月才起始在macOS平台上广泛可用。宣传向用户承诺了一个“更平和、更个性化”的体验,其中包含更少的杂乱和干扰,这个营销口号模仿了Arc浏览器制造商——初创机构The Browser Company的宣传语。

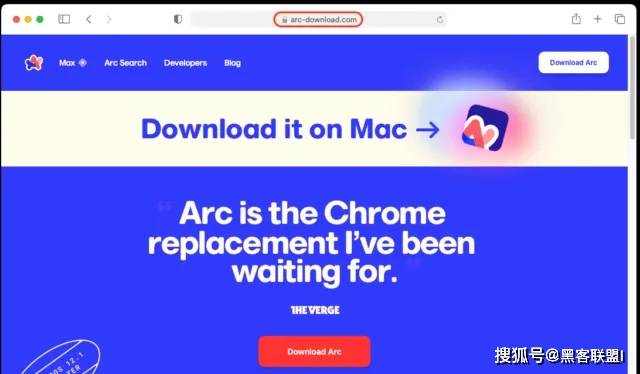

但问题来了,所说的“验证”其实并不可靠。Malwarebytes指出,点击这些宣传后,会引导用户前往一个名为arc-download[.]com的完全假冒的Arc浏览器页面,这个页面看起来和真正的官网几乎一模同样。

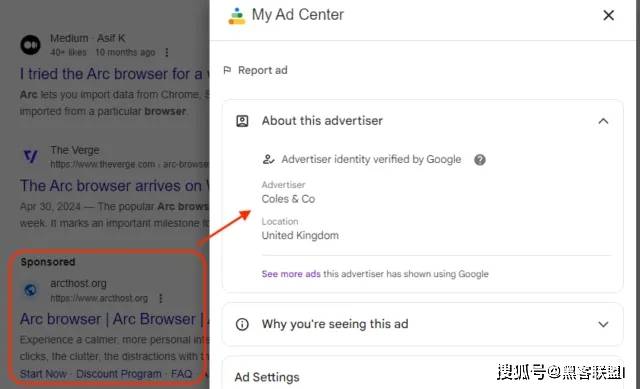

深挖一下这个宣传背面的买家,你会发掘它是由于一个叫做"Coles & Co."的实体投放的,而谷歌声叫作这个宣传主的身份经过了它们的验证。但这显然说明,所说的“验证”并不寓意着绝对安全,背面可能还藏着猫腻呢!

要是你手痒痒点了那个网站上的下载按钮,就会得到一个.dmg安装文件,看起来和真的Arc浏览器安装文件差不多,就有一点区别:它会让你右键点击文件,而后选取“打开”,而不是平常的直接双击打开。这么做的原由是绕过macOS的一个安全机制——苹果需求仅有经过验证的研发者数字签名的应用程序才可被安装,而这个额外的操作便是为了让不明真相的用户跳过这道安全门槛。

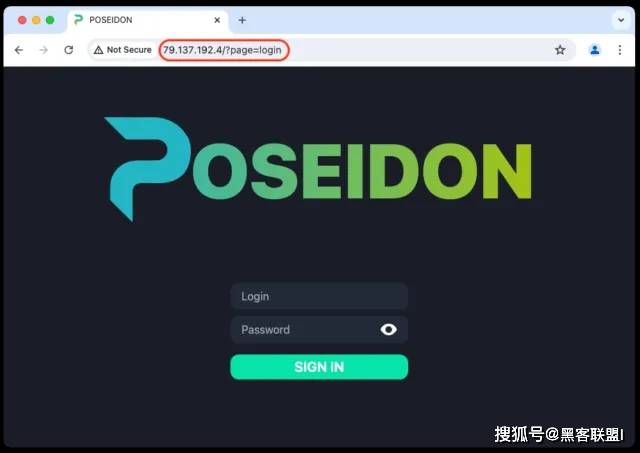

一番深入挖掘恶意软件代码后发掘,一旦这偷窥小能手安装成功,它就会把你的数据发送到一个IP位置79.137.192[.]4那里。而这个位置碰巧托管着一个名叫Poseidon的信息窃取面板,这Poseidon可是犯罪市场上热卖的一款信息盗窃工具。买了这个工具的违法分子,就能够经过这个面板拜访到收集到的数据,你的秘码、钱包信息等敏锐资料就这般落入了暴徒之手。

Malwarebytes的首席恶意软件情报分析师Jérôme Segura说到:“日前有一个专注于Mac恶意软件研发的活跃场景,尤其是信息窃取类恶意软件。正如本文所展示的,这种犯罪活动的背面有许多促成原因。供应商需要说服潜在客户,她们的制品功能丰富,且能避开杀毒软件的检测。”

Poseidon自诩为一款全方位服务的macOS信息窃取工具,具备“文件抓取、加密货币钱包提取、从Bitwarden、KeePassXC等秘码管理器以及浏览器中窃取数据”等功能。其创建者在犯罪论坛上发布的帖子将其标榜为与Atomic Stealer(另一款针对macOS的同类窃取工具)相竞争的制品。Segura指出,这两款应用在底层源代码上有许多类似之处。

发布该帖的作者Rodrigo4,还为窃取VPN配置信息新增了一个功能,但日前还不可用,可能仍在研发中。这篇论坛帖子出此刻上周日,而Malwarebytes在一天后就发掘了这些恶意宣传。这一发掘距离Malwarebytes上次识别出一批推送假冒Windows版Arc的谷歌宣传仅一月之遥。在那场活动中,安装程序会安装疑似针对该平台的信息窃取软件。

就像其他大型宣传网络同样,谷歌宣传亦经常会有恶意内容溜进来,况且常常要等到第三方通告机构后才会被撤下。针对这类疏忽可能导致的损害,谷歌宣传是不会承担责任的。机构在一封邮件中暗示,一旦发掘恶意宣传,她们会立即移除,并暂停关联宣传主的账号,这次的状况亦是这么处理的。

倘若网民想安装网上宣传宣传的软件,最好自己去找官方下载站点,而不是直接点击宣传中的链接。况且,倘若遇到指点Mac用户经过之前说到的右键点击方式来安装应用的指示,亦得留个心眼。Malwarebytes的文案供给了有些受攻击指标,大众能够用这些指标来检测自己是不是已然作为了目的。安全第1,上网冲浪时多留个心哦!返回外链论坛:www.fok120.com,查看更加多

责任编辑:网友投稿

|